Internet lenta ou programas desconhecidos não são necessariamente o resultado de alguém tentando acessar seu computador remotamente. Muitos programas que são atualizados automaticamente abrirão ou gerarão pop-ups durante o processo de atualização.

Janelas – Pressione Ctrl+⇧Mudança+Esc. Mac – Você pode encontrar o Monitor de Atividade na pasta Utilitários na pasta Aplicativos.

VNC, RealVNC, TightVNC, UltraVNC, LogMeIn, GoToMyPC e TeamViewer Fique atento a quaisquer programas que pareçam suspeitos ou que você não reconheça. Você pode fazer uma pesquisa na web por um nome de processo, se não for sobre um programa.

Ao fazer backup de todos os dados da máquina comprometida, você deve verificar todos os arquivos antes de fazer o backup. Há sempre uma chance de que os arquivos antigos possam levar à infecção novamente. ler artigos sobre como limpar seu sistema para obter mais informações sobre como formatar seu computador Windows ou Mac e reinstalar o sistema operacional.

Descubra uma intrusão no seu computador

Poucas coisas são mais assustadoras do que uma invasão ativa em seu computador. Se você acha que seu computador está atualmente sob o controle de um hacker, a primeira coisa que você precisa fazer é desconectá-lo completamente da Internet. Depois de desconectado, você pode procurar o ponto em que o hacker obteve acesso ao seu sistema e excluí-lo. Depois que seu sistema estiver bloqueado com segurança, você poderá tomar medidas para evitar mais invasões no futuro.

Degraus

Parte 1 de 2: Prevenindo um arrombamento

1. Observe se seu computador parece estar se ligando para instalar atualizações. Muitos computadores modernos são configurados para instalar automaticamente as atualizações do sistema, geralmente à noite, quando o computador está ocioso. Se o seu computador parece ligar sozinho sem sua entrada, é provável que esteja saindo do modo de suspensão para instalar atualizações.

- A chance de seu computador ser acessado remotamente é pequena, mas é possível. Você pode tomar medidas para evitar roubos.

2. Verifique se há indicações claras de acesso remoto. Se o cursor apenas se mover, os programas abrirem ou os arquivos forem excluídos sem sua interferência, pode haver um intruso. Se houver um arrombamento, seu primeiro passo é desligar imediatamente o computador e desconectar os cabos Ethernet.

3. Desconecte seu computador da internet. Se você suspeitar de uma invasão, desligue a Internet imediatamente. Você precisará remover completamente a Internet e a rede para impedir mais acesso e impedir que outras máquinas em sua rede sejam infectadas.

Desconecte todos os cabos Ethernet conectados ao computador e desative todas as conexões sem fio.

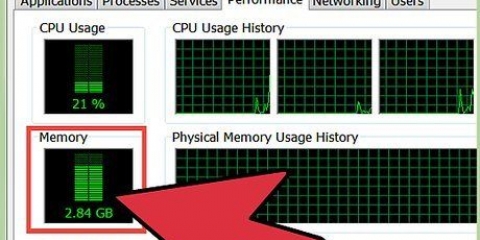

4. Abra o Gerenciador de Tarefas ou o Monitor de Atividade. Essas ferramentas podem ajudá-lo a determinar o que está sendo executado no seu computador.

5. Observe se existem programas externos em execução na sua lista de programas. Observe a presença dos seguintes programas em sua lista de programas em execução, bem como quaisquer programas que pareçam desconhecidos ou suspeitos. Esses programas são programas populares de acesso remoto que são instalados sem sua permissão:

6. Cuidado com o uso incomum da CPU. Você pode ver isso no Gerenciador de Tarefas ou no Monitor de Atividade. Embora o alto uso da CPU seja comum e não seja indicativo de um ataque, quando você não está usando o computador, isso pode indicar que os processos estão sendo executados em segundo plano, que você pode não ter autorizado. Esteja ciente de que o alto uso da CPU é simplesmente devido a uma atualização de programa ou um download de torrent esquecido em segundo plano.

7. Execute uma verificação com seu programa antivírus. É importante que você tenha um programa antivírus instalado, mesmo que seja apenas o Windows Defender. Abra seu antivírus e execute uma varredura em todo o seu sistema. Essa verificação pode levar uma hora a mais para ser concluída.

Se você não tiver um antivírus, baixe um arquivo de instalação em outro computador e coloque-o no seu computador via USB. Instale o programa antivírus e execute uma verificação.

8. Excluir itens que o programa antivírus encontrou. Se o seu antivírus encontrar software malicioso no seu computador, certifique-se de colocá-lo em quarentena usando o programa antivírus. Isso evitará que esses programas maliciosos danifiquem seu computador.

9. Baixe e instale o Malwarebytes Anti-Malware. Este é um scanner secundário que pode encontrar coisas que seu antivírus pode ter perdido. Você pode baixá-lo gratuitamente em malwarebytes.org.

Como seu computador está desconectado da Internet, você precisará baixar o instalador de outro computador e transferi-lo para o seu computador através da unidade USB.

10. Analise seu computador com Anti-Malware. A verificação provavelmente levará cerca de meia hora para ser concluída. Anti-Malware procura programas intrusivos que podem controlar seu computador.

11. Itens de quarentena encontrados. Se o Anti-Malware encontrar arquivos questionáveis durante a verificação, ele os colocará em quarentena para negar-lhes acesso adicional ao seu sistema.

12. Baixe e execute o Malwarebytes Anti-Rootkit Beta. Você pode baixar este programa gratuitamente em malwarebytes.org/antirootkit/. Permite descobrir e remover `rootkits`; estes são programas maliciosos que se aprofundam nos arquivos do seu sistema. O rootkit verificará seu computador completamente, o que pode levar muito tempo.

13. Fique de olho no seu computador depois de remover todos os malwares. Se o seu antivírus e/ou Anti-Malware encontrou algum programa malicioso, você pode ter removido a infecção com sucesso, mas precisará ficar de olho no seu computador para garantir que a infecção não esteja escondida em algum lugar.

14. Altere todas as suas senhas. Se o seu computador foi invadido, existe a possibilidade de que todas as suas senhas tenham sido lidas com um keylogger. Se você tiver certeza de que a infecção desapareceu, altere sua senha para todas as suas contas diferentes. É melhor não usar a mesma senha para vários serviços.

15. Saia de todos os lugares. Depois de alterar sua senha, visite cada conta e saia completamente. Certifique-se de sair de qualquer dispositivo atualmente usando a conta. Isso garantirá que suas novas senhas entrem em vigor e outras pessoas não poderão usar as antigas.

16. Limpe completamente seu sistema se você não conseguir se livrar da intrusão. Se você ainda tem medo de arrombamentos ou está preocupado com a possibilidade de ainda estar infectado, a única maneira de ter certeza é limpar completamente o sistema e reinstalar o sistema operacional. Faça backup de todos os dados importantes primeiro, pois tudo será excluído e redefinido.

Parte 2 de 2: Prevenindo futuras invasões

1. Verifique se o software antivírus está atualizado e em execução. Um antivírus atualizado detecta a maioria dos ataques antes que eles aconteçam. O Windows vem com um programa chamado Windows Defender, um programa antivírus competente que atualiza automaticamente e é executado em segundo plano. Existem também vários programas gratuitos disponíveis, como BitDefender, avast! e GDPR. Não há necessidade de mais de um antivírus em seu sistema.

- Consulte as instruções para obter instruções sobre como ativar o Windows Defender.

- Se você não quiser usar o Defender, consulte as instruções para obter instruções sobre como instalar um programa antivírus. O Windows Defender se desativa automaticamente quando você instala outro programa antivírus.

2. Verifique se o firewall está configurado corretamente. Se você não tiver um servidor da Web ou outro programa em execução que exija acesso remoto ao seu computador, não há motivo para ter uma porta aberta. A maioria dos programas que requerem portas usa UPnP, que abre portas quando necessário e as fecha quando o programa fecha. Manter as portas abertas indefinidamente irá expor sua rede a visitantes indesejados.

Veja a instrução para obter mais informações sobre como encaminhar um roteador e certifique-se de que nenhuma de suas portas esteja aberta, exceto conforme necessário para um servidor que você está executando.

3. Tenha muito cuidado com anexos de e-mail. Os anexos de e-mail são um dos métodos mais comuns de obter vírus e malware em seu sistema. Abra apenas anexos de remetentes confiáveis e, mesmo assim, verifique se a pessoa deseja enviar um anexo para você. Se um de seus contatos estiver infectado com um vírus, ele poderá entregar os anexos contendo o vírus sem nem mesmo saber.

4. Certifique-se de que suas senhas sejam fortes e exclusivas. Qualquer serviço ou programa que você usa protegido por senha deve ter uma senha única e difícil. Isso impedirá que um hacker use a senha de um serviço invadido para acessar outro. Consulte as instruções para obter mais informações sobre como usar um gerenciador de senhas, o que pode facilitar um pouco a sua vida a esse respeito.

5. Prefira não usar pontos de Wi-Fi públicos. Pontos públicos de WiFi são arriscados porque você não tem controle sobre a rede. Você nunca sabe se alguém está monitorando o tráfego de e para o seu computador. Fazer isso pode dar a eles acesso à sua sessão de navegador aberta ou pior. Você pode reduzir esse risco usando uma rede VPN, quando estiver conectado a um local Wi-Fi público, que criptografará suas transferências.

Consulte as instruções para obter mais informações sobre como configurar uma conexão com um serviço VPN.

6. Cuidado com os programas que você baixou online. Muitos programas "gratuitos" que você pode encontrar online vêm com software extra que você provavelmente não deseja instalar. Preste muita atenção durante o processo de instalação para garantir que você recuse todas as `ofertas` adicionais. Não baixe software pirata, pois esta é uma maneira comum de introduzir vírus em seu sistema.

Artigos sobre o tópico "Descubra uma intrusão no seu computador"

Оцените, пожалуйста статью

Popular