Um site respeitável com listas de senhas coletadas é https://github.com/danielmiessler/SecLists/tree/master/Passwords. Tentar senhas manualmente pode ser demorado, mas não custa tentar algumas vezes antes de pegar armas mais pesadas.

Ferramentas como DBPwAudit (para Oracle, MySQL, MS-SQL e DB2) e Access Passview (para MS Access) são ferramentas populares de busca de senhas que podem ser executadas na maioria dos bancos de dados. Você também pode pesquisar on-line por ferramentas de senha mais recentes específicas para seu banco de dados. Por exemplo, procure por Se você tiver uma conta no servidor que hospeda o banco de dados, poderá usar um cracker de hash como John the Ripper no arquivo de senha do banco de dados. A localização do arquivo hash depende do banco de dados. Baixe apenas de sites confiáveis. Faça uma extensa pesquisa sobre as ferramentas antes de usá-las.

Outro site com exploits é www.exploit-db.com. Vá para o site deles e clique no link Pesquisar e, em seguida, pesquise o tipo de banco de dados que você deseja hackear (por exemplo, "oráculo"). Digite o código Captcha no campo fornecido e pressione o botão apropriado para pesquisar. Certifique-se de pesquisar todas as explorações que você planeja tentar para saber o que fazer caso problemas em potencial venham à tona.

Sempre proteja dados confidenciais por trás de um firewall. Certifique-se de proteger com senha suas redes sem fio para que os wardrivers não possam usar sua rede doméstica para executar exploits. Encontre outros hackers e peça dicas. Às vezes, o melhor conhecimento sobre hackers é mantido fora da internet pública.

Hackear um banco de dados

Contente

A melhor maneira de garantir que seu banco de dados esteja protegido contra hackers é pensar como um hacker. Se você fosse um hacker, que tipo de informação você estaria procurando? Como você tentaria obtê-lo? Existem vários tipos de bancos de dados e muitas maneiras diferentes de hackeá-los, mas a maioria dos hackers tentará quebrar a senha do administrador do banco de dados ou explorar uma vulnerabilidade conhecida de um banco de dados. Se você está familiarizado com instruções SQL e conhece o básico de bancos de dados, você pode hackear um banco de dados.

Degraus

Método 1 de 3: Usando uma injeção de SQL

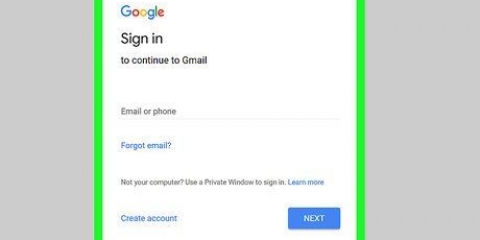

1. Descubra se o banco de dados está vulnerável. Você precisará estar confortável com as instruções do banco de dados para usar este método. No seu navegador, abra a tela de login do banco de dados e digite um ` (aspas simples) no campo destinado ao nome de usuário. Clique em `Entrar`. Se você vir uma mensagem de erro que diz algo como `Exceção de SQL: string entre aspas não terminada corretamente` ou `caractere inválido`, o banco de dados está vulnerável a injeções de SQL.

2. Determine o número de colunas. Retorne à página de login do banco de dados (ou qualquer URL que termine com `id=` ou `catid=`) e clique no campo de endereço do navegador. Após a URL, pressione a barra de espaço e digite

ordem por 1, depois que você clica ↵ Enter Pressione. Aumente o número para 2 e pressione ↵ Entrar. Continue fazendo isso até obter um erro. O número real de colunas é o número que você digitou para o número que retornou a mensagem de erro.

3. Descubra quais colunas aceitam consultas. No final do URL na barra de endereço, altere o

catid=1 ou id=1 dentro catid=-1 ou id=-1. Pressione a barra de espaço e digite união selecionar 1,2,3,4,5,6 (se houver 6 colunas). Os números devem ir até o número total de colunas, e cada uma deve ser separada por uma vírgula. pressione ↵ Digite e você verá os números de cada coluna que aceita uma consulta.

4. Injetar instruções SQL na coluna. Por exemplo, se você deseja conhecer o usuário atual e injetar a coluna 2, exclua tudo após id=1 na URL e pressione a barra de espaço. Em seguida, digite

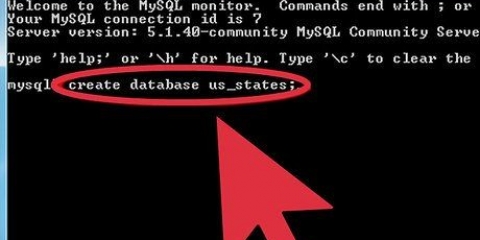

união selecionar 1,concat(usuário()),3,4,5,6--. pressione ↵ Digite e você verá o nome do usuário do banco de dados atual na tela. Use qualquer instrução SQL que você deseja recuperar informações, como listas de nomes de usuário e senhas para quebrar.Método 2 de 3: Quebrar uma senha raiz do banco de dados

1. Tente fazer login como root ou administrador com a senha padrão. Alguns bancos de dados não têm uma senha de administrador (admin) por padrão, então você pode entrar deixando o campo de senha em branco. Alguns outros têm senhas padrão que podem ser facilmente encontradas pesquisando nos fóruns de ajuda do banco de dados.

2. Tente senhas comuns. Se o administrador protegeu a conta com senha (situação provável), tente combinações comuns de nome de usuário/senha. Alguns hackers publicam online listas de senhas que eles quebraram usando ferramentas de pesquisa. Tente algumas combinações diferentes de nome de usuário e senha.

3. Use um software de pesquisa de senha. Você pode usar várias ferramentas para tentar milhares de palavras do dicionário e combinações de letras/números/símbolos com força bruta até que a senha seja quebrada.

ferramenta de auditoria de senha oracle db se você quiser hackear um banco de dados Oracle.Método 3 de 3: Executar explorações de banco de dados

1. Encontre um exploit para executar. Sectools.org mantém um catálogo de programas de segurança (incluindo exploits) há mais de uma década. Suas ferramentas são respeitáveis e usadas por administradores de sistema em todo o mundo para testes de segurança. Navegue pelo banco de dados de `Exploração` (ou encontre outro site respeitável) para ferramentas ou arquivos de texto que ajudam a descobrir falhas de segurança nos bancos de dados.

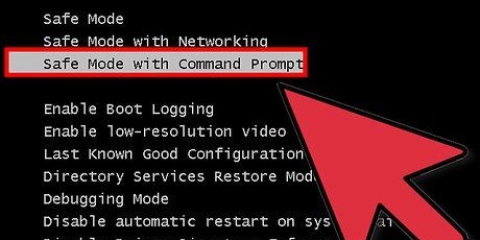

2. Encontre uma rede vulnerável através de `wardriving`. Wardriving é dirigir (ou andar de bicicleta ou caminhar) por uma área enquanto executa um scanner de rede (como NetStumbler ou Kismet), perseguindo uma rede não segura. Wardriving é tecnicamente legal. Invadir essas redes encontradas durante a guerra não é legal.

3. Use a exploração de banco de dados da rede vulnerável. Se você estiver fazendo algo que não deveria, provavelmente não é uma boa ideia fazer isso em sua própria rede. Conecte-se sem fio a uma das redes abertas que você encontrou durante a guerra e execute a exploração que você pesquisou e escolheu.

Pontas

Avisos

- Tome nota das leis de hacking e suas implicações em seu país.

- Nunca tente acessar ilegalmente uma máquina de sua própria rede.

- Invadir um banco de dados que não é seu é ilegal.

Artigos sobre o tópico "Hackear um banco de dados"

Оцените, пожалуйста статью

Similar

Popular