Varredura Intensa - Uma varredura abrangente. Inclui detecção de SO, detecção de versão, verificação de script, traceroute e recursos de tempo de verificação agressivo. Isso é considerado uma `varredura intrusiva`. varredura de ping - Esta verificação detecta se os alvos estão online, sem verificar as portas. escaneamento rápido - Isso é mais rápido do que uma varredura regular devido ao tempo agressivo e porque apenas as portas selecionadas são verificadas. varredura regular - Esta é a varredura padrão do Nmap sem nenhum parâmetro. Ele retornará um ping e exibirá as portas abertas do destino.

Portas/Hosts - Esta guia mostra os resultados de sua varredura de porta, incluindo os serviços dessas portas.

Topologia - Isso mostra o traceroute para a varredura que você executou. Aqui você pode ver quantos saltos seus dados passam para atingir a meta.

Detalhes do anfitrião - Ele contém uma visão geral do seu destino obtido por meio de varreduras, como o número de portas, endereços IP, nomes de host, sistemas operacionais etc.

varreduras - Esta guia armazena os comandos de suas varreduras executadas anteriormente. Permite redigitalizar rapidamente com um conjunto específico de parâmetros.

Linux - Baixe e instale o Nmap do seu repositório. Nmap está disponível para a maioria dos repositórios Linux. Execute o comando abaixo, dependendo da sua distribuição:

janelas - Baixe o instalador do Nmap. Você pode baixá-lo gratuitamente no site do desenvolvedor. É altamente recomendável que você baixe diretamente do desenvolvedor para evitar possíveis vírus ou arquivos falsos. O instalador permite que você instale rapidamente as ferramentas de linha de comando do Nmap, sem precisar extraí-las para a pasta correta.

Linux - Abra o terminal se você estiver usando uma GUI para sua distribuição Linux. A localização do terminal varia de acordo com a distribuição.

janelas- Isso pode ser acessado pressionando a tecla Windows + R e digitando `cmd` no campo de execução. No Windows 8, pressione a tecla Windows + X e selecione Prompt de Comando no menu. Você pode executar uma varredura do Nmap de outra pasta.

Mac OS X - Abra o aplicativo Terminal na subpasta Utilitário da pasta Aplicativos.

-sS - Esta é uma varredura furtiva SYN. É menos detectável do que uma varredura padrão, mas pode levar mais tempo. Muitos firewalls modernos podem detectar uma varredura –sS. -sn - Esta é uma verificação de ping. Isso desativa a verificação de porta e apenas verifica se o host está online. -O - Esta é uma varredura do sistema operacional. A verificação tentará determinar o sistema operacional de destino. -uma - Essa variável usa algumas das verificações mais usadas: detecção de SO, detecção de versão, verificação de script e traceroute. -f - Isso ativa o modo rápido e reduz o número de portas que estão sendo verificadas. -v - Isso exibe mais informações em seus resultados, tornando-os mais fáceis de ler.

Executando uma varredura simples com o nmap

Você está preocupado com a segurança de sua rede ou de outra pessoa? Proteger seu roteador contra intrusos indesejados é uma das bases de uma rede segura. Uma das ferramentas básicas para esta tarefa é o Nmap ou Network Mapper. Este programa verifica o.uma. um alvo e relata quais portas estão abertas e quais estão fechadas. Especialistas em segurança usam este programa para testar a segurança de uma rede.

Degraus

Método 1 de 2: Com Zenmap

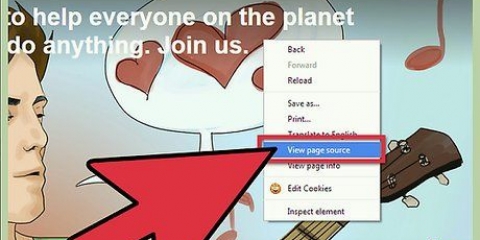

1. Baixe o instalador do Nmap. Você pode baixá-lo gratuitamente no site do desenvolvedor. É altamente recomendável que você faça o download diretamente do desenvolvedor para evitar vírus ou arquivos falsos. O pacote de instalação do Nmap inclui o Zenmap, a interface gráfica do Nmap que torna mais fácil para iniciantes executar varreduras sem ter que aprender comandos.

- O programa Zenmap está disponível para Windows, Linux e Mac OS X. No site do Nmap você encontrará os arquivos de instalação para todos os sistemas operacionais.

2. Instalar o Nmap. Execute o instalador quando o download estiver concluído. Você será perguntado sobre quais componentes deseja instalar. Para tirar o máximo proveito do Nmap, mantenha-os todos marcados. Nmap não instalará adware ou spyware.

3. Execute o programa GUI Zenmap do Nmap. Se você deixou as configurações como padrão durante a instalação, deverá ver um ícone para ela na área de trabalho. Caso contrário, procure no menu Iniciar. A abertura do Zenmap iniciará o programa.

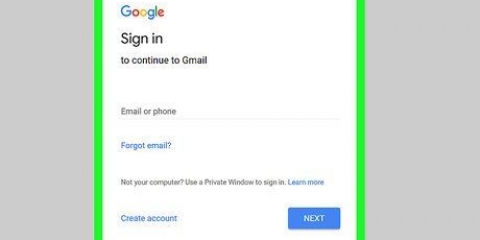

4. Insira o destino para a verificação. O programa Zenmap torna a digitalização um processo bastante simples. O primeiro passo para realizar uma varredura é escolher seu público-alvo. Você pode adicionar um domínio (exemplo.com), digite um endereço IP (127.0.0.1), um endereço de rede (192.168.1.0/24) ou uma combinação dos mesmos.

Dependendo da intensidade e da finalidade da verificação, executar uma verificação do Nmap pode ser contra os termos do seu provedor de serviços de Internet e pode parecer suspeito. Sempre verifique a legislação em seu país e seu contrato de ISP antes de realizar uma varredura Nmap em alvos que não sejam sua própria rede.

5. Escolha seu perfil. Os perfis são grupos predefinidos de modificadores que alteram o que é verificado. Os perfis permitem selecionar rapidamente diferentes tipos de varreduras sem precisar digitar os parâmetros na linha de comando. Escolha o perfil que melhor se adapta às suas necessidades:

6. Clique em digitalizar para iniciar a digitalização. Os resultados ativos da varredura são mostrados na aba Output do Nmap. A duração da varredura depende do perfil de varredura escolhido, da distância física do alvo e da configuração da rede.

7. Leia seus resultados. Quando a varredura estiver concluída, você verá a mensagem `Nmap done` na parte inferior da guia Nmap Output. Agora você pode ver os resultados dependendo do tipo de verificação que você executou. Todos os resultados são mostrados na aba Output principal do Nmap, mas você pode usar as outras abas para mais informações sobre dados específicos.

Método2 de 2: Usando a linha de comando

1. Instalar o Nmap. Antes de usar o Nmap, você precisa instalar o software para poder executá-lo a partir da linha de comando do seu sistema operacional. O Nmap é pequeno e está disponível gratuitamente no desenvolvedor. Siga as instruções abaixo para o seu sistema operacional:

- Red Hat, Fedora, SUSE

rpm -vhU http://nmap.org/dist/nmap-6.40-1.i386.rpm(32 bits) OUrpm -vhU http://nmap.org/dist/nmap-6.40-1.x86_64.rpm(64 bits) - Debian, Ubuntu

sudo apt-get install nmap

Se você não quiser a interface gráfica do usuário Zenmap, você pode desmarcá-la durante o processo de instalação.

Mac OS X – Baixe o arquivo de imagem de disco Nmap. Isso pode ser baixado gratuitamente no site do desenvolvedor. É altamente recomendável que você baixe diretamente do desenvolvedor para evitar possíveis vírus ou arquivos falsos. Use o instalador incluído para instalar o Nmap em seu sistema. Nmap requer OS X 10.6 ou superior.

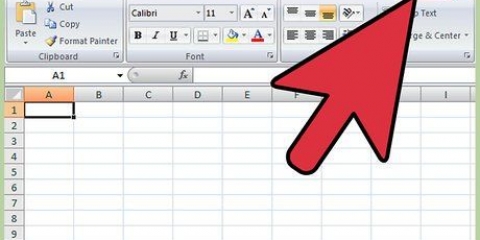

2. Abra a linha de comando. Os comandos do Nmap são iniciados a partir da linha de comando e os resultados são exibidos abaixo do comando. Você pode usar variáveis para alterar a varredura. Você pode executar a verificação de qualquer diretório na linha de comando.

3. Digitalize os portões do seu público-alvo. Para fazer uma varredura padrão, digite

nmap . Isso fará ping no destino e verificará as portas. Esta é uma varredura que pode ser facilmente detectada. Os resultados são exibidos na tela. Você pode ter que rolar para cima novamente para ver todos os resultados. Dependendo da intensidade e da finalidade da verificação, executar uma verificação do Nmap pode ser contra os termos e condições do seu provedor de serviços de Internet e pode parecer suspeito. Sempre verifique as leis em seu país e seu contrato de ISP antes de executar varreduras do Nmap em alvos que não sejam sua própria rede.

4. Execute uma verificação personalizada. Você pode usar variáveis na linha de comando para alterar os parâmetros da verificação, resultando em resultados mais detalhados ou menos detalhados. Alterar as variáveis de varredura irá alterar a profundidade da varredura. Você pode adicionar várias variáveis separadas por um espaço. Você coloca variáveis na frente do objetivo:

nmap

5. Execute a verificação para um arquivo XML. Você pode ter seus resultados de varredura em um arquivo XML para facilitar a leitura em qualquer navegador da web. Para fazer isso, você precisa da variável -boi bem como dar um nome de arquivo para o novo arquivo XML. Um comando completo pode parecer

nmap –oX Resultados da Verificação.xml . O arquivo XML será salvo em seu local de trabalho atual.

Pontas

- O alvo não está respondendo? Coloque o parâmetro `-P0` atrás da varredura. Isso forçará o Nmap a iniciar a varredura mesmo se o programa achar que o alvo não existe. Isso é útil se o computador estiver bloqueado por um firewall.

- Quer saber como vai a digitalização? Enquanto a varredura está em execução, pressione a barra de espaço, ou qualquer tecla, para ver o progresso do Nmap.

- Se sua varredura parece demorar uma eternidade (vinte minutos ou mais), adicione o parâmetro `-F` ao comando para que o Nmap verifique apenas as portas usadas com mais frequência.

Avisos

Se você costuma executar varreduras do Nmap, lembre-se de que seu ISP (Internet Service Provider) pode começar a fazer perguntas. Alguns ISPs verificam regularmente o tráfego do Nmap e o Nmap não é exatamente a ferramenta mais discreta. O Nmap é uma ferramenta muito conhecida usada por hackers, então talvez você precise explicar.

- Verifique se você tem permissão para escanear o alvo! Digitalizando www.casa branca.gov está apenas pedindo problemas. Se você quiser escanear um alvo, tente scanme.nmap.org. Este é um computador de teste, configurado pelo autor do Nmap, que é livre para escanear, sem nenhum trovão.

Artigos sobre o tópico "Executando uma varredura simples com o nmap"

Оцените, пожалуйста статью

Similar

Popular